Als deutsche Pioniere der kommerziellen IT- Forensik empfehlen wir uns bundesweit in der Erarbeitung gerichtsfester Beweise im Kontext des Missbrauches von IT- Strukturen.

Wir bieten Jahrzehnte lange Sach- und Rechtskompetenz aus den Bereichen Informatik und Kriminalistik. Wir sind gut vernetzt um für Sonderaufgaben Spezialisten zu gewinnen, wir arbeiten mit gerichtsanerkannten Forensik Tools welche sich ebenso im behördlichen Einsatz bewähren.

Wir blicken auf eine erfolgreiche, vertrauensvolle und diskrete Zusammenarbeit mit Wirtschaftsunternehmen und Anwaltskanzleien unterschiedlichster Größe und Profession im In- und Ausland zurück. Als unabhängige Dritte haben wir einen reichen Erfahrungsschatz zu diversen Varianten in der Umsetzung von IT- Sicherheitsstrategien in KMU und der Industrie. Wir sind als IT forensische Gutachter vor deutschen Gerichten tätig...

Unser Forensik -Team ist unter 030 979 948 74,

Festnetz Deutsche Telekom erreichbar, schildern Sie uns Ihr Problem.

Ihr Alltec Kundendienst, 13053 Berlin, Manetstr. 40

Vorbereitung Einsatz IT- Forensik

IT- Forensik beginnt vor dem Ereignis mit der Umsetzung strategischer Maßnahmen der IT- Sicherheit Stichworte sind: Notfallpläne für IT- Sicherheitsvorfälle, Verhaltensregeln für Mitarbeiter ... und das Wissen um geeignete Forensiker. IT- Systeme differenzieren sich immer weiter aus, Spezialisten sind notwendig um Problemlösungen voran zu treiben, bezogen auf die Forensik ist die richtige personelle Zusammensetzung des Response- Teams ein wichtiger Erfolgsfaktor. Profitieren Sie von unserem Wissen, gerne bieten wir Ihnen auf Ihre Voraussetzungen fokussierte Beratung / Weiterbildung an.Erster Angriff im Schadensfall

Handlungsempfehlungen: Gibt es eine Maßnahmenkatalog für den Schadensfall?... dann bitte abarbeiten

tritt ein Schadensfall unvorbereitet ein:

- die Geschäftsführung handelt und autorisiert alle notwendige Entscheidungen

- Eingrenzung des Problems - Wie viele und welche Systeme sind in welcher Form betroffen?

- Beschreibung erkannter Veränderungen im System und deren Zusammenhänge

- Erfassen äußerer Umstände für erste kriminalistische Versionen des möglichen Tathergangs

Hinzuziehung von IT- Forensikern

Maßnahmen der Schadensminimierung unter Beachtung beweisrechtlicher Aspekte

rechtskonformes Handeln in der Spurensicherung ...

Phase der forensischen Analyse ...

ist öffentliches Rechts berührt, mögliche Übergabe an polizeiliche Spezialisten / Staatsanwaltschaft, Eröffnung Ermittlungsverfahren beweisrechtlich begleiten und beraten

ist Privatrecht betroffen, z.B. Zivil- und oder Arbeitsrecht, Ergebnispräsentation gegenüber der Geschäftsführung / Rechtsanwalt / GerichtLife Analyse

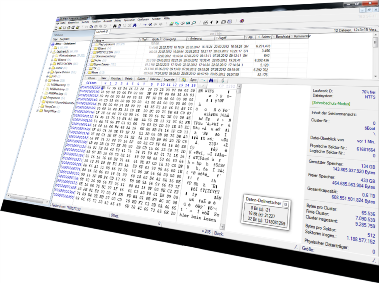

Incident Detection - ein Vorfall wird von Ihnen erkannt, gerne unterstützen wir Sie in der Ursachensuche, der datentechnischen Dokumentation sowie der Einleitung geeigneter Maßnahmen der Gefahrenabwehr als auch der Erarbeitung einer geeigneten Response Strategie...Dead Analyse

auch Post mortem Analyse genannt, gerne übernehmen wir die rechtlich korrekte forensische Duplikation von Speichermedien und deren Auswertung mit gerichtsanerkannten Forensik Tools...Smartphone Forensik

unter bestimmten rechtlichen Voraussetzungen verfügen wir über forensische Zugriffsmöglichkeiten zwecks Auswertung von Nutzungsspuren und deren Dokumentation, oder zum Nachweis des manipulativen Missbrauch durch unberechtigte Dritte...

Gerne stehen wir Ihnen für eine telefonische Sachverhaltsschilderung zur Verfügung ... eine faire Beratung zur Entscheidungsfindung und Problemlösung...